Les authentifications, les partages et les autorisations NTFS, les groupes et usagers.

Plan d'action

- Les authentifications Windows

- Les partages et les permissions NTFS

- Les usagers et les groupes

- Les sites WEB et FTP contrôlés par les permissions NTFS

Description des tâches

Le but du laboratoire de cette semaine consiste à approfondir les concepts d’authentification, d’usagers, de groupes, de partages et de permissions NTFS.

L’authentification, les jetons d’accès et les ACL

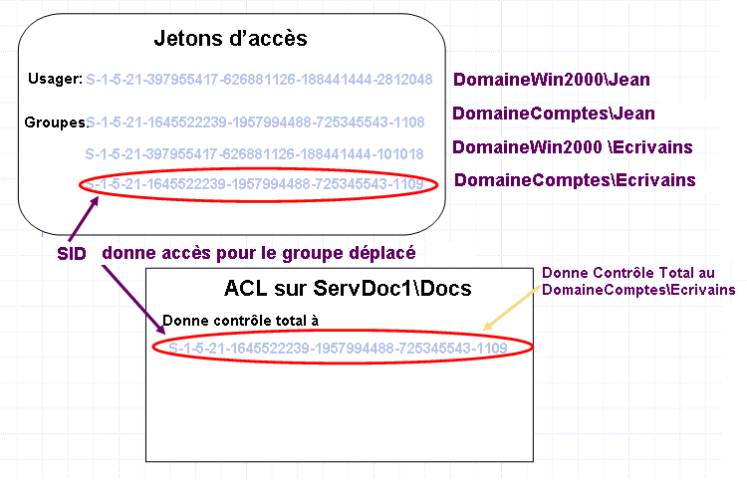

Commençons par analyser le cycle d’authentification NTLM à l’aide du lien suivant, puis faites une petite révision du modèle de sécurité NT et observons la figure suivante pour s’assurer de bien comprendre la notion de jetons d’accès.

Les types d'authentification sour Windows:

Les partages et les permissions NTFS

Avant de passer aux exercices qui suivent, regardons le lien suivant : Partages et permissions NTFS

Inscrivez les résultats des exercices suivants dans votre cahier de bord.Création des groupes et des comptes (à faire en entier dans l'ordre).

Avant de débuter la création de quelques groupes et comptes, regardons ce site qui résume sous la forme d'un tableau les différends groupes et usagers de windows. Ensuite modifiez comme démontré en classe les valeurs de contrôle des comptes et des mots de passe dans les Stratégies de groupe. Ensuite procédez aux créations suivantes :

- Quatre nouveaux groupes : etudiants, professeurs, informatique et visiteurs

- Huit usagers : u1 … u8 (ou p1,p2,e1,e2,i1,i2,u1 et u2), dont 4 avec des caractéristiques différentes. Soyez inventifs et chercher un peu !

- Mettez deux usagers par groupes et créez un usager g1 qui n'appartient à aucun de ces groupes.

- Testez la connexion des quatre usagers particuliers. Essayez en faisant trois erreurs consécutives.

- Tentez maintenant du compte client d’ouvrir une session Terminal Server sur votre serveur 2008 virtuel ; le lien suivant pourrait vous être utile.

Pensez à jeter un coup d'oeil au groupe Utilisateurs du Bureau à distance. Testez le tout en local (utilisez Connexion bureau à distance).

Les plus forts peuvent tester de leur machine CentOS (les commandesipconfigetVBoxManagepourraient vous être utiles). - Après l'installation de Terminal Server, procédez à l'ajout des utilisateurs du groupe professeurs et informatique s'ils ne font pas déjà accès à TS. Tentez d'ajouter un groupe et non pas ses usagers.

- Créez les quatre répertoires suivants à la racine du disque c : etudiants, professeurs, informatique et communaute

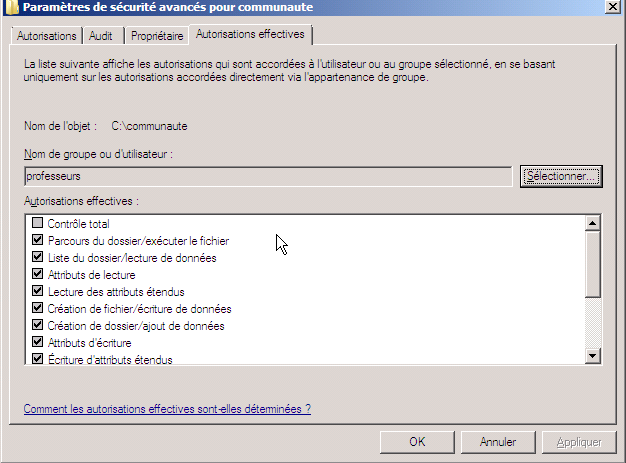

- Si ce n'est déjà fait, placez deux usagers par groupe créés et ensuite appliquez les permissions suivantes sur les répertoires.

- Seuls les professeurs peuvent accéder au répertoire professeurs, tous les autres sont exclu d'accès : « deny ». Les professeurs ont accès en l/e «r/w» aux trois autres répertoires.

- Les étudiants peuvent accéder au répertoire etudiants en l/e mais seuls les étudiants en informatique peuvent accéder au répertoire informatique en l/e.

- Tous les groupes peuvent accéder au répertoire communaute en lecture seulement (sauf les professeurs).

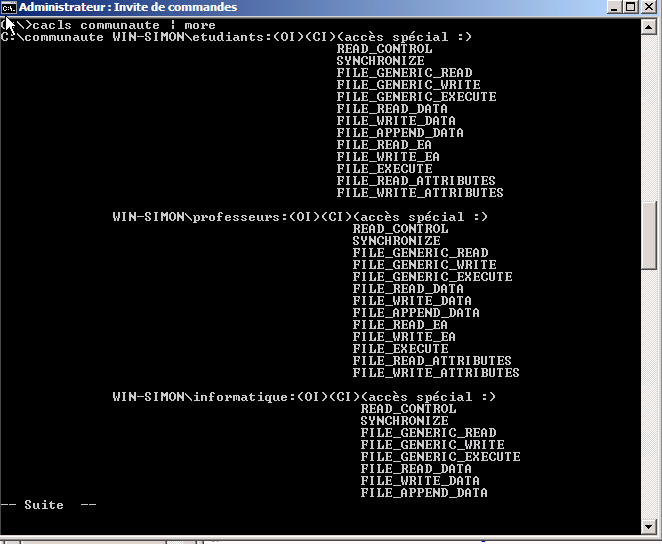

caclset ce tutoriel

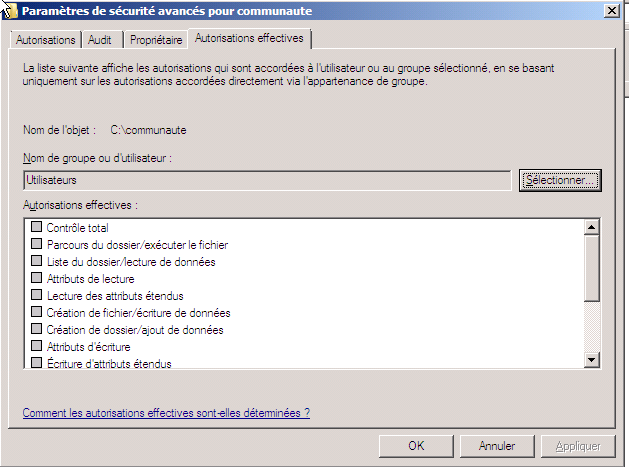

Vérifiez vos réglages à l'aide du calcul de autorisations effectives et de l'invite de commande.

- N'oubliez pas d'abondamment tester ces réglages. Connectez vous comme l'utilisateur d'un groupe et vérifier l'accès. N'oubliez pas l'usager g1.

- Créez un répertoire usagerg1 sur c:, retirez toutes les autorisations des usagers et ajoutez seulement g1 en l/e. Ensuite tentez d’y accéder en tant qu’administrateur.

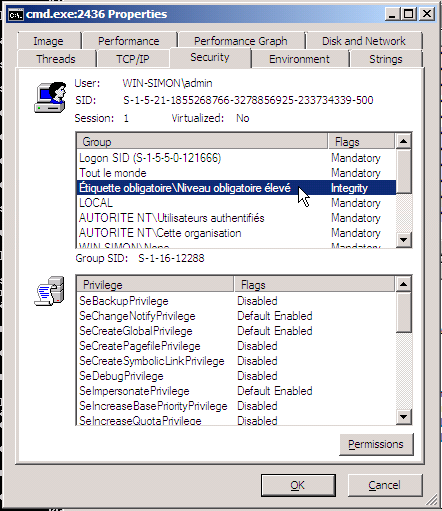

Installez Process Explorer et déterminez le propriétaire et l’appartenance aux groupes des processus suivants : lsass.exe, chrome.exe (les deux) et explorer.exe.

Pourquoi les processus sous explorer.exe appartiennent-ils au même usager ? Que signifie le qualificatif « «Étiquette obligatoire\Niveau obligatoire Élevé» » associé au flag Integrity ? En anglais on pourrait lire «Mandatory Label\High Mandatory Level»

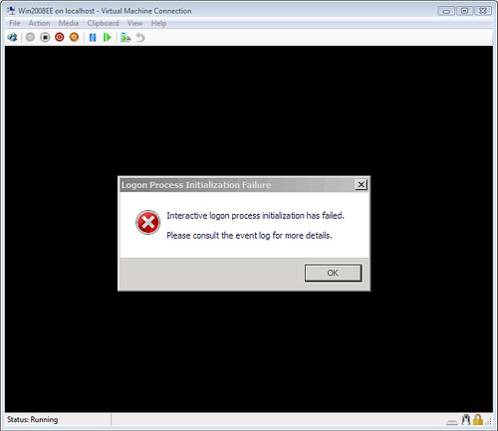

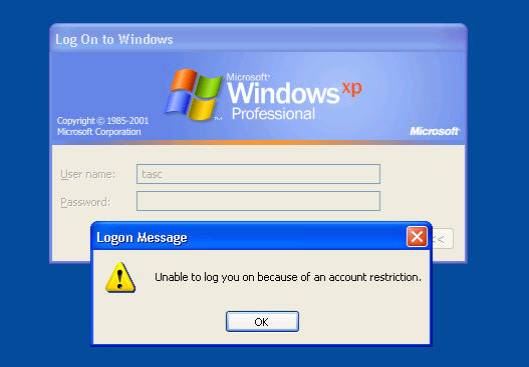

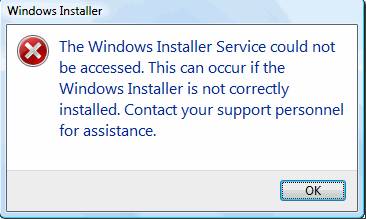

Que signifient les erreurs suivantes ? Convainquez vous d'avoir trouvé mais n'y perdez pas la journée.

Services WEB et FTP avec les permissions NTFS

Dans les versions précédentes d'IIS, l'hébergement de plusieurs sites webs sur la même machine physique était un véritable casse-tête nécessitant parfois la modification de la base de registres. Ce n'est plus le cas depuis la version 6 (Nous utiliserons le version 7 pour l'http et la 6 pour le ftp).

En pratique, il existe deux modes d'identification du serveur : adresses IP multiples, numéro de port unique (il y en a un troisième par url). Dans ce labo, nous distinguerons deux sites webs différends à l'aide de deux ports distincts.

Lorsque votre site aura été créé correctement, vous serez certainement amené à procéder à quelques réglages plus fins sur ces paramètres. Pour modifier un paramètre de configuration, utilisez la console IIS comme démontré en classe et sélectionnez votre site dans le volet d'exploitation. Vous y retrouverez alors une multitude d'onglets pointant vers des fenêtres de configuration.

IIS peut être utilisé de façon tout à fait anonyme ou en exigeant une authentification.

Il existe quatre modes d'authentification pour le serveur IIS (ils sont à installer individuellement dans les rôles de serveur, pour le labo de cette semaine, utilisez sécurité de base et anonyme).

- L'authentification intégrée qui exige l'usage d'un compte Windows. La réalisation de cette authentification nécessite l'usage d'Internet Explorer comme navigateur Web.

- Pour la deuxième méthode, l'authentification « digest » permet de transmettre sur Internet une empreinte MD5 du mot de passe de manière sécurisée. La mise en oeuvre de ce type d'authentification exige toutefois l'usage d'Internet Explorer comme navigateur.

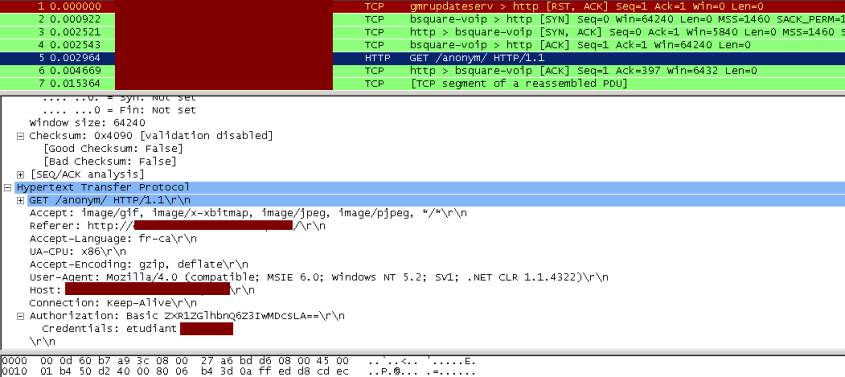

- La troisième méthode d'authentification est celle de base. Il s'agit du moyen d'authentification le plus largement pris en charge pour valider l'accès de l'usager à une ressource Web. En pratique, tous les navigateurs supportent ce type d'authentification. Toutefois lors d'une telle authentification, les noms et les mots de passe sont transmis en clair.

- La dernière authentification est le « .NET passeport ». En sélectionnant cette méthode d'authentification vous indiquez au serveur de valider les comptes auprès d'un serveur « .NET passeport » au lieu d’utiliser la base de données des comptes locaux ou des comptes de domaine.

Installation HTTP et FTP sous IIS6

Pour cette section, faite au minimum la partie http. Si vous avez du temps, faite une partie du ftp.

Suivez ces instructions visuelles pour installer et configurer les services http et ftp.

À titre d’exercice, créez quelques usagers et aussi deux répertoires pour deux sites WEB et deux autres pour deux sites FTP, suivez le modèle suivant (N'oubliez pas de tester le tout localement et à distance):

- Site WEB 1 : port 80 anonyme (tous peuvent se connecter)

- Site WEB 2 : port 8080 pour vos usagers seulement, mais les profs ont des permissions (NTFS) que les étudiants n’ont pas. N'oubliez pas les modifications au pare-feu.

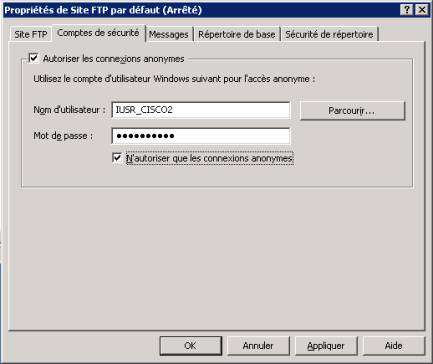

- Site FTP 1 : port 21 anonyme

Pour tester votre serveur ftp, vous pouvez utiliser chrome ou IE avec l'adresse

ftp://localhostou avec la commandeftpdans DOS.Vous pouvez aussi (si vous avez du temps) utiliser la commande

ftpdans un terminal sur la machine centos pour vous connecter et tester votre serveur. La commandeftppossède quelques sous-commandes donthelp, get, put... Forcément, il faudra ajuster les interfaces réseaux de votre machine virtuelle. Essayer d'ajouter une cartehost-only. - site FTP 2 : port 2121 pour vos usagers seulement. Faite ce que vous voulez. Montrez-moi le résultat. Créez votre site ftp afin qu'au moins un usager ou un groupe puisse écrire : (

put). Vous ne pourrez pas tester le put avec IE ou chrome. - Pour voir passer les mots de passe en texte clair (si vous avez le temps), installez cet outil d’analyse réseau comme le démontre la figure suivante.

- La même chose peut-être faite à l'aide de

tcpdump. à partir de la machine CentOS.

Fonctionnement d’un Pare-feu

Pour terminer, lisez cette page sur le fonctionnement des pare-feu (firewall).Pour les plus curieux, ce document a une petite partie sur les «Built-in security principals. Ou ce document sur la perforation des fire-wall.