Stratégie de groupe

Plan d'action

- Active Directory

- Kerberos

- Stratégies de groupe

- Mise en place des stratégies de groupe

Active Directory

Active Directory est une manière de regrouper et centraliser un ensemble de ressource (des usagers, ainsi que leurs mots de passe et leurs réglages, groupes, ordinateurs, imprimantes, partages, configurations...). Ceci en facilite l'administration, mais surtout la distribution. Au lieu de configurer localement sur chaque client le même ensemble d'usagers, ou carrément d'avoir à se déplacer pour aller reconfigurer le client, on peut tout définir sur un serveur de domaine et le serveur peut simplement pousser ces informations aux clients qui en font la requête. Donc, une fois des usagers définie sur le serveur de domaine, ces usagers peuvent se connecter à tous les clients qui font partie du domaine (sous certaines conditions) sans qu'ils aient été définis localement sur les clients eux-mêmes. De la même manière, on peut centraliser les répertoires par défaut des usagers, leurs préférences et leur mot de passe. L'authentification des usagers se fait aussi à partir du serveur à l'aide de Kerberos.

Lorsque les organisations deviennent trop grosse, la gestion peut-être facilitée en subdivisant le domaine en unités plus petites. Active Directory définit plusieurs niveaux de regroupement.

- Répertoire

Un répertoire est un dépôt d'information sur des usagers et des ressources à l'intérieure d'une organisation. Active Directory est une sorte de répertoire qui contient toutes sortes d'objets qui sont mis à la disposition des usagers sur le réseau et sur lesquelles ont peut effectuer des recherches. Un répertoire peut contenir d'autre répertoire ou chevaucher d'autres répertoires. - Domaine

Le domaine est une collection d'objets dans un répertoire qui possède une frontière bien définie à l'intérieure d'une forêt (à définir plus loin). Les domaines suivent la nomenclature DNS. Ils peuvent contenir d'autres conteneurs. - contrôleur de Domaine

Un contrôleur de domaine détient toutes les informations sécurisées et la base de donné d'un répertoire leur permettant de s'identifier et s'authentifier et ce à l'intérieur d'un domaine. Il peut y avoir plusieurs contrôleurs de domaine pour un seul domaine, qui, bien qu'ils aient des rôles différents, sont tous sur un pied d'égalité (contrairement au modèle des domaines NT). - Forêt

Une forêt est le plus grand conteneur (répertoire) que peut définir ADDS. Une forêt peut contenir plusieurs domaines qui se font tous confiance mutuellement. - Unité Organisationnelle

Une unité organisationnelle est une conteneur d'objets (un répertoire). Bref, c'est une sous-division arbitraire d'un domaine qui n'a pas à respecter la nomenclature DNS. Elle peut contenir d'autre UO. - object

Dans une structure ADDS, est un objet, tout ce qui peut faire partie d'un répertoire : un usager, un groupe, un partage, une imprimante, un contact, une UO. - Schema

C'est la structure de la base de donnée sous-jacente. Très similaire au schéma en SQL, ceci permet de définir exactement ce qui est stocké dans la base de donnée. - Site

Un site est une collection d'ordinateur en un lieu bien précis. Ceci permet de réunir un ensemble de machines situé au même endroit géographique (d'autre critères pourraient s'appliquer que la géographie ) en une seule unité de travail. On peut ensuite leur fournir un contrôleur de domaine et définir une GPO que pour ces machines. - Lien de confiance

C'est ce qui permet aux différents domaines d'une forêt de se faire confiance et d'échanger de l'information.

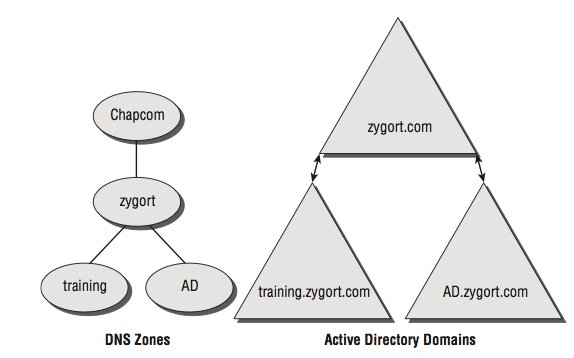

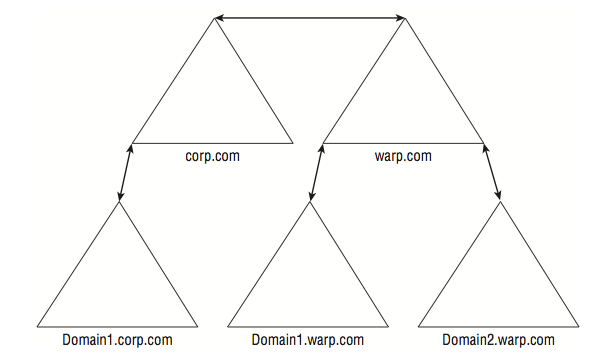

Voici quelques exemples de divisions d'une unité en domaine et sous domaines.

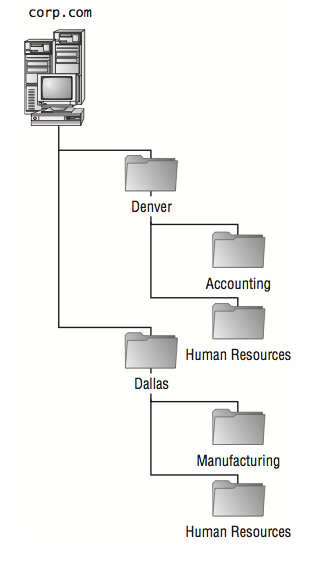

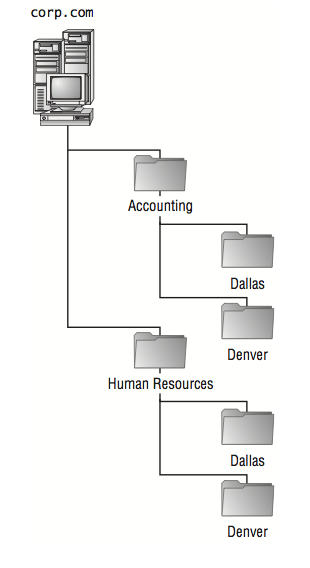

Et voici quelques sous-divisions d'une même compagnie en unités organisationnelles.

Kerberos

Kerberos est une architecture cryptographique permettant aux usagers et serveurs d'un réseau de s'authentifier les uns les autres. Wikipedia possède une bonne description. Voici un schéma du processus.

Stratégies de groupe

Les stratégies de groupe permettent de fixer les réglages d'un ensemble d'objet. Les objets suivants peuvent avoir une gpo qui leur est appliqué :- L'ordinateur local

On utilise la console de gestion de la sécurité local, ougpedit. Nous avons déjà fait ceci. - Un ordinateur spécifique

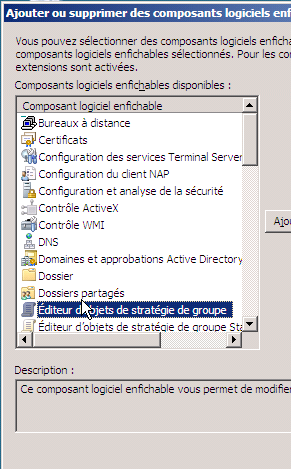

Dans ce cas, la gpo ne s'applique qu'à un ordinateur, mais on la configure sur le serveur de domaine lui-même et non localement. Pour cela, il faut utiliser la commandemmcet ajouter le composant logiciel enfichable (snap-in) Éditeur d'objet stratégie de groupe et choisir l'ordinateur concerné.

- Un domaine

Il suffit de faire un clic droit sur un domaine dans Gestion des stratégies de groupes. - UO

Même chose qu'à l'item précédent. - Un Site

Le tout peut être configuré dans Site et Services Active Directory.

- Les GPOs locales

- Les GPOs de sites

- Les GPOs de domaines

- Les GPOs d'OU

Mise en place des stratégies de groupe

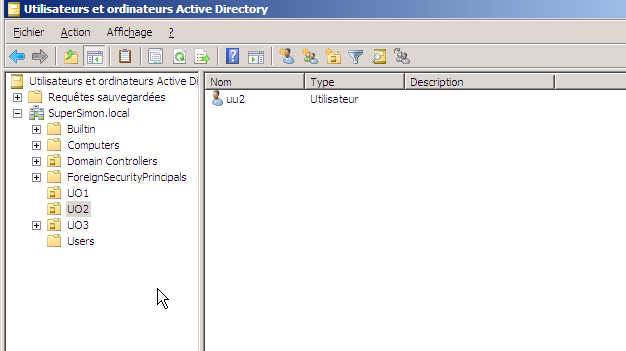

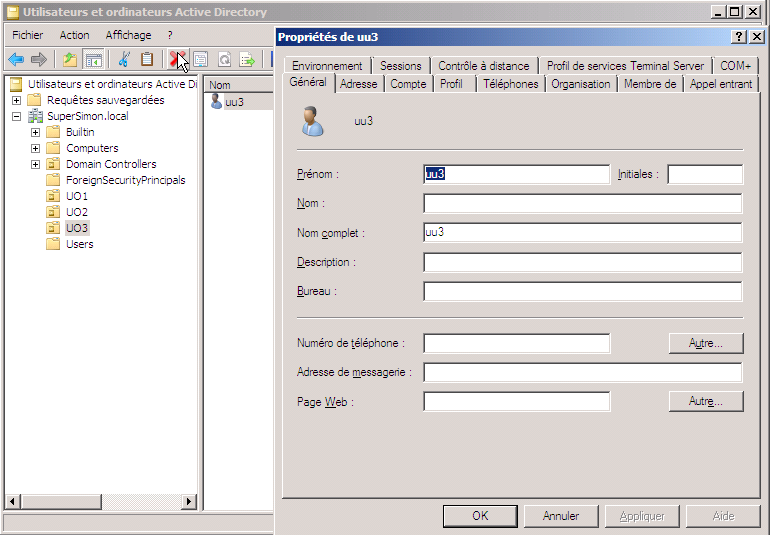

Lisez attentivement les quatre documents suivants. Ensuite créez trois unités organisationnelles et dans chacune un usager.

Une fois ceci fait, appliquez les règles suivantes à l'aide des stratégies de groupe. Vous aurez besoin de la commande suivante pour forcer la propagation des nouvelles gpos: gpupdate /force. Vous pourriez apprécier le document suivant pour travailler.

Au niveau du domaine :

- La page Web par défaut de tous les usagers devrait maintenant être : Sys Internals.

- Imposez que les mots de passe aient au moins 8 caractères.

- Verrouillez le compte pour 1 minute après trois tentatives infructueuses de connexion.

- Faites pointer les ordinateurs du domaine vers titan pour les mise-à-jour.

- Assurez-vous que le dernier utilisateur ayant utilisé l'ordinateur n'apparaisse pas à l'écran à l'invite de connexion.

- Obligez l'entrée d'un mot de passe pour retour de l'écran de veille (5 minutes).

- Bloquez l'autorun (stratégie de lecture automatique).

- Imposez le thème classique à vos utilisateurs, votre machine en sera grandement accélérée.

- Installez la console présentez plus haut qui permet de controller les gpos locales à partir d'active directory. Configurez une gpo de votre choix et testez le résultat.

Au niveau des unités organisationelles, commencez par reconfigurez suffisamment les réglages des usagées des UO à travers les gpos de vos unités (N'utilisez pas les réglages utilisateurs) pour qu'il soit différent les uns des autres. Soyez créatifs. Ensuite :

- Pour l'unité 1, connectez vous avec l'usagé de l'UO à votre client windows7 afin de vous assurez que vous en êtes capable et puis retirer lui l'accès à votre client windows7. Passez par les réglages de l'usager.

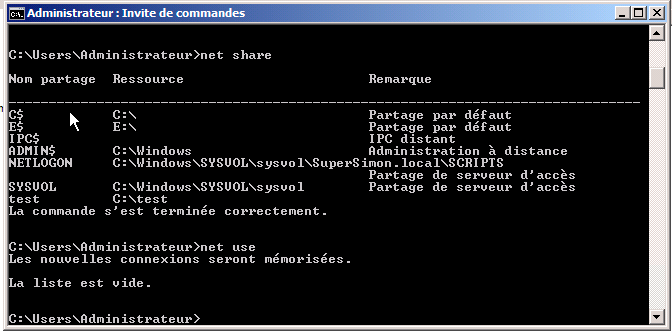

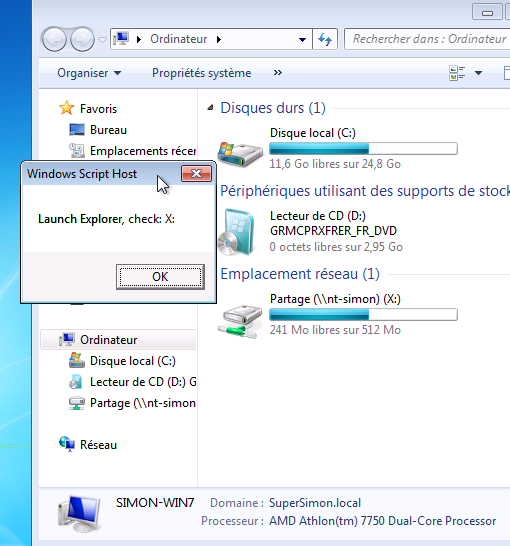

- Pour l'unité 2, écrivez quelques scripts qui afficheront soit des messages au login soit logout pour les utilisateurs de l'unité. En particulier, utilisez ce lien pour affecter une lettre automatiquement à

un partage que vous aurez créé sur votre machine 2008. Placez votre script dans le partage

NETLOGON , la commandenet sharepourrait vous être utile.

Les plus avancés, ou ceux qui s'ennuient, peuvent maintenant développer ce script pour monter automatiquement l'un de vos partages NT. Vous aurez besoin de ceci : problème d'authentification avec le nom d'utilisateur / mot de passe..

Les plus avancés, ou ceux qui s'ennuient, peuvent maintenant développer ce script pour monter automatiquement l'un de vos partages NT. Vous aurez besoin de ceci : problème d'authentification avec le nom d'utilisateur / mot de passe..

- Les plus avancés, ou ceux qui s'ennuient, peuvent aussi effectuer l'affectation d'une lettre à un partage à l'aide d'une gpo au lieu d'utiliser un script.

Ajoutez (tout le monde) deux usagers à l'unité 2 et regroupez les en un seul groupes (dans l'unité elle-même). Configurez l'uo, dans l'onglet étendue , pour que la gpo de l'uo ne s'applique qu'à ce groupe. Ce site pourrait vous aider. - Pour l'unité 3, donnez à l'usager de cette unité un compte itinérant : vour trouverez un tutoriel ici (Attention il est pour Windows 2003, mais s'applique bien).

Allez voir les autorisations résultantes sur votre partage.

Allez voir les autorisations résultantes sur votre partage.

Ajoutez un ou deux utilisateurs itinérants à votre unité 3 et testez bien le résultat. -

Pour ceux qui s'ennuient. Ajoutez une quatrième unité et, par GPO, imposez une redirection de dossier pour tout le répertoire maison des usagers de cette unité organisationelle. Vous pouvez trouver sur le site

technet.microsoft.comtoutes les informations nécessaires. Testez bien le résultat.